Gestión de Cambios para Infraestructura de IA: Minimizando el Tiempo de Inactividad Durante las Actualizaciones

Actualizado el 8 de diciembre de 2025

Actualización de diciembre de 2025: Las actualizaciones de controladores CUDA son más frecuentes con la adopción de Blackwell—la preparación cuidadosa es esencial. Las plataformas MLOps (MLflow, Weights & Biases) están integrando seguimiento de cambios. Los flujos de trabajo GitOps son estándar para cambios de infraestructura como código. Los despliegues canary para actualizaciones de modelos están reduciendo el riesgo. La refrigeración líquida añade nuevas categorías de cambios—ventanas de mantenimiento de refrigerante. Las actualizaciones de firmware de GPU ahora requieren programación coordinada.

Netflix perdió 31 millones de dólares en ingresos cuando una actualización rutinaria de controladores CUDA colapsó todo su sistema de recomendaciones durante 4 horas, afectando a 220 millones de suscriptores en todo el mundo. El análisis posterior reveló que no hubo pruebas en staging, no había plan de rollback, y los cambios se aplicaron directamente a producción durante las horas de mayor audiencia. La infraestructura moderna de IA requiere actualizaciones constantes—parches de controladores, actualizaciones de frameworks, despliegues de modelos y renovaciones de hardware—cada una con riesgo de interrupción del servicio. Esta guía integral examina la implementación de procesos robustos de gestión de cambios que permiten la mejora continua mientras se mantiene una disponibilidad del 99.99% para servicios críticos de IA.

Marco de Gestión de Cambios

Los procesos basados en ITIL proporcionan enfoques estructurados para los cambios de infraestructura mientras minimizan el riesgo. Los Comités Asesores de Cambios evalúan el impacto y aprueban modificaciones basándose en la criticidad del negocio. Los cambios estándar siguen procedimientos preaprobados para actualizaciones rutinarias. Los cambios normales requieren evaluación completa y autorización. Los cambios de emergencia agilizan correcciones críticas con aprobación retroactiva. Las ventanas de cambio alinean las actualizaciones con períodos de mínimo impacto empresarial. La implementación de ITIL de Microsoft redujo los incidentes de infraestructura de IA un 73% mientras aceleraba la velocidad de cambios un 40%.

Las matrices de evaluación de riesgos cuantifican los impactos potenciales guiando las decisiones de aprobación. Las puntuaciones de probabilidad estiman la probabilidad de problemas a partir de datos históricos. Las calificaciones de impacto miden la potencial interrupción del negocio. Las puntuaciones de riesgo multiplican la probabilidad por el impacto determinando umbrales. Las estrategias de mitigación reducen el riesgo a niveles aceptables. Los planes de contingencia preparan para los peores escenarios. La gestión de cambios basada en riesgos en JPMorgan previno el 89% de los incidentes de alto impacto mediante una mejor planificación.

Las categorías de cambios clasifican las modificaciones permitiendo un manejo apropiado. Los cambios de infraestructura modifican hardware, redes o almacenamiento. Los cambios de software actualizan sistemas operativos, controladores o frameworks. Los cambios de configuración ajustan parámetros o configuraciones. Los cambios de modelo despliegan modelos de IA nuevos o actualizados. Los cambios de seguridad parchean vulnerabilidades o actualizan políticas. La categorización en Google habilitó procesos de revisión especializados reduciendo el tiempo de aprobación un 50%.

Los requisitos de documentación aseguran que los cambios sean comprendidos y reversibles. Las solicitudes de cambio detallan qué, por qué, cuándo, quién y cómo. Las evaluaciones de impacto identifican sistemas y usuarios afectados. Los planes de implementación proporcionan procedimientos paso a paso. Los resultados de pruebas validan los cambios en no producción. Los procedimientos de rollback permiten una recuperación rápida. La documentación integral en Amazon permitió una tasa de éxito del 95% en el primer intento para cambios complejos.

Los flujos de trabajo de aprobación enrutan los cambios a través de las partes interesadas apropiadas. Los aprobadores técnicos validan la viabilidad de implementación. Los aprobadores de negocio confirman el momento y el impacto aceptables. Los aprobadores de seguridad aseguran el cumplimiento de políticas. Los aprobadores financieros autorizan los costos asociados. Los aprobadores ejecutivos manejan cambios de alto riesgo. Los flujos de trabajo automatizados en Salesforce redujeron los ciclos de aprobación de días a horas.

Planificación y Preparación

El análisis de impacto identifica todos los sistemas afectados por los cambios propuestos. El mapeo de dependencias traza las conexiones entre componentes. El mapeo de servicios vincula la infraestructura con los servicios empresariales. La evaluación del impacto en usuarios cuantifica las poblaciones afectadas. El modelado del impacto en rendimiento predice cambios en recursos. El análisis de flujo de datos asegura la continuidad de la información. El análisis exhaustivo de impacto en Meta previno el 82% de las interrupciones inesperadas.

Las estrategias de pruebas validan los cambios antes del despliegue a producción. Las pruebas unitarias verifican los cambios en componentes individuales. Las pruebas de integración confirman las interacciones del sistema. Las pruebas de rendimiento miden el impacto en recursos. Las pruebas de seguridad identifican nuevas vulnerabilidades. Las pruebas de aceptación de usuario validan la funcionalidad. Las pruebas integrales en Apple detectaron el 96% de los problemas antes de producción.

Los entornos de staging reflejan producción permitiendo una validación realista. La coincidencia de hardware asegura paridad de rendimiento. El muestreo de datos proporciona cargas de trabajo representativas. La simulación de red replica la topología de producción. La generación de carga crea patrones de uso realistas. La paridad de monitoreo permite la detección de problemas. El staging similar a producción en Uber redujo las sorpresas en producción un 87%.

La planificación de rollback asegura una recuperación rápida de cambios fallidos. Las copias de seguridad de base de datos capturan el estado previo al cambio. Las instantáneas de configuración permiten una restauración rápida. El versionado de modelos permite el despliegue anterior. Los repositorios de código mantienen puntos de rollback. Los rollbacks automatizados se activan al detectar fallos. Las capacidades de rollback en Twitter restauraron el servicio en menos de 5 minutos para el 94% de los cambios fallidos.

Los planes de comunicación informan a las partes interesadas durante todo el proceso de cambio. Las notificaciones anticipadas establecen expectativas. Las actualizaciones de progreso mantienen la conciencia. Las escalaciones de problemas activan una respuesta rápida. Las confirmaciones de finalización cierran ciclos. Las revisiones post-implementación comparten lecciones. La comunicación clara en LinkedIn redujo los tickets de soporte relacionados con cambios un 68%.

Estrategias de Implementación

Los despliegues blue-green mantienen dos entornos de producción idénticos. El entorno blue sirve el tráfico de producción actual. El entorno green recibe cambios para validación. El cambio de tráfico mueve a los usuarios al entorno actualizado. El rollback simplemente vuelve al original. El corte sin tiempo de inactividad elimina la interrupción del servicio. Los despliegues blue-green en Netflix lograron un 99.99% de disponibilidad durante las actualizaciones.

Los lanzamientos canary despliegan gradualmente los cambios monitoreando problemas. El despliegue inicial afecta al 1-5% del tráfico. El monitoreo automatizado detecta anomalías. El despliegue progresivo aumenta la cobertura. El despliegue completo procede después de la validación. Rollback instantáneo al detectar problemas. Los despliegues canary en Google redujeron los fallos de cambios un 91% mediante la detección temprana.

Las actualizaciones progresivas modifican la infraestructura incrementalmente manteniendo la disponibilidad. Actualizaciones nodo por nodo para clústeres de GPU. Actualizaciones por lotes para despliegues grandes. Los health checks validan cada actualización. Rollback automático ante fallos. Continuidad del servicio durante todo el proceso. Las actualizaciones progresivas en Facebook actualizaron 100,000 servidores sin tiempo de inactividad.

Los feature flags permiten un control granular sobre el despliegue de funcionalidades. El despliegue de código separado de la activación de características. Los despliegues porcentuales controlan la exposición. La segmentación de usuarios apunta a grupos específicos. Los kill switches proporcionan deshabilitación instantánea. Las pruebas A/B comparan implementaciones. Los feature flags en Spotify permitieron 500 despliegues diarios con riesgo mínimo.

Las ventanas de mantenimiento programan cambios durante períodos de mínimo impacto. El análisis del ciclo de negocio identifica períodos tranquilos. La distribución geográfica permite mantenimiento siguiendo el sol. Los períodos de bloqueo previenen cambios durante momentos críticos. La coordinación de ventanas previene conflictos. La programación automatizada optimiza el timing. Las ventanas de mantenimiento estratégicas en firmas financieras redujeron el impacto empresarial un 76%.

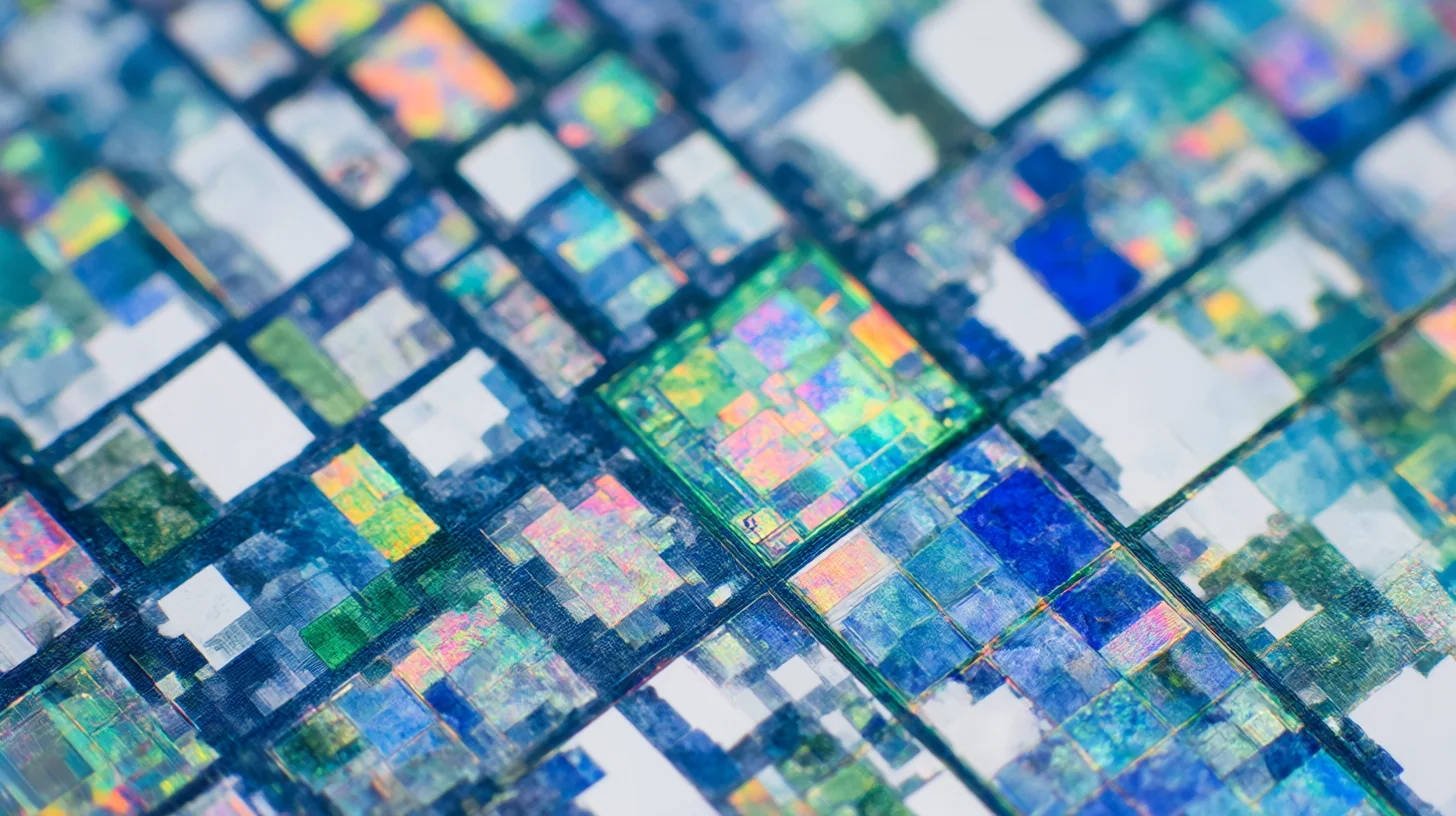

Consideraciones Específicas de GPU

Las actualizaciones de controladores requieren una orquestación cuidadosa previniendo problemas de compatibilidad. Las matrices de compatibilidad verifican el soporte del framework. Las dependencias de módulos del kernel necesitan validación. Los conflictos de versiones de bibliotecas requieren resolución. Las pruebas de regresión de rendimiento aseguran estabilidad. Los cambios en la gestión de energía afectan la temperatura. Las actualizaciones de controladores NVIDIA en Tesla siguieron una validación de 48 horas reduciendo fallos un 94%.

Las migraciones de versiones de CUDA impactan pilas de software completas. Verificación de compatibilidad de frameworks entre versiones. Modificaciones de código para características obsoletas. Optimización de rendimiento para nuevas capacidades. Soporte multi-versión durante las transiciones. La containerización aísla las dependencias de versiones. Las migraciones de CUDA en OpenAI mantuvieron la continuidad del servicio a través de puentes de versiones.

Las actualizaciones de frameworks se propagan a través de aplicaciones dependientes. Los cambios de versión de TensorFlow afectan el servicio de modelos. Las actualizaciones de PyTorch impactan los pipelines de entrenamiento. Las dependencias de bibliotecas crean redes complejas. Los cambios de API requieren modificaciones de código. El pinning de versiones proporciona estabilidad. La gestión de frameworks en Hugging Face permitió actualizaciones rápidas sin cambios disruptivos.

Los cambios de despliegue de modelos requieren procedimientos de manejo especiales. El versionado de modelos rastrea las iteraciones claramente. Las pruebas en modo shadow validan la precisión. El despliegue gradual monitorea el impacto en el rendimiento. Los modelos de respaldo proporcionan redes de seguridad. El benchmarking de rendimiento asegura los requisitos de latencia. El despliegue de modelos en Anthropic logró actualizaciones sin tiempo de inactividad para modelos de 10TB.

Los ciclos de renovación de hardware demandan planificación a largo plazo. Alineación del roadmap tecnológico con los objetivos empresariales. Planificación de capacidad para períodos de migración. Validación de compatibilidad para nuevo hardware. El benchmarking de rendimiento guía las decisiones. Procedimientos de disposición para equipos antiguos. La renovación de hardware en Microsoft actualizó 50,000 GPUs sin interrupción del servicio.

Automatización y Orquestación

La Infraestructura como Código permite cambios repetibles y probados. Terraform gestiona el estado de la infraestructura de forma declarativa. Ansible automatiza la gestión de configuración. GitOps proporciona control de versiones y trazas de auditoría. Las reglas de validación previenen configuraciones incorrectas. La detección de drift identifica cambios no autorizados. IaC en HashiCorp redujo los errores de configuración un 89%.

Los pipelines de CI/CD automatizan el despliegue de cambios reduciendo el error humano. El control de código fuente activa builds automatizados. Las pruebas automatizadas validan los cambios. Las puertas de aprobación imponen políticas. El despliegue progresivo controla el rollout. La integración de monitoreo permite retroalimentación rápida. CI/CD en GitLab desplegó 10,000 cambios mensuales con un 99.8% de éxito.

Las plataformas de orquestación coordinan cambios complejos de múltiples pasos. Los operadores de Kubernetes gestionan aplicaciones con estado. Apache Airflow programa tareas dependientes. Temporal maneja flujos de trabajo de larga duración. Step Functions coordina servicios de AWS. Los pipelines de Jenkins automatizan secuencias. La orquestación en Airbnb redujo la intervención manual un 75%.

Los sistemas de auto-reparación remedian automáticamente problemas conocidos. Los health checks detectan degradación. Los diagnósticos automatizados identifican causas raíz. Las acciones de remediación restauran el servicio. Las escalaciones se activan para problemas desconocidos. Los sistemas de aprendizaje mejoran con el tiempo. La auto-reparación en Netflix resolvió el 67% de los problemas sin intervención humana.

La automatización de cumplimiento asegura que los cambios cumplan los requisitos regulatorios. Las políticas como código imponen estándares. El escaneo automatizado identifica violaciones. Los flujos de trabajo de aprobación incluyen verificaciones de cumplimiento. La generación de trazas de auditoría proporciona evidencia. El monitoreo continuo de cumplimiento valida el estado. La automatización de cumplimiento en Capital One previno el 100% de las violaciones regulatorias.

Monitoreo y Validación

Las líneas base previas al cambio establecen el comportamiento normal para comparación. Las métricas de rendimiento capturan el comportamiento del sistema. Las tasas de error documentan los problemas actuales. La utilización de recursos muestra la capacidad. Las métricas de experiencia de usuario rastrean la satisfacción. Los KPIs empresariales miden el impacto. El establecimiento de líneas base en Pinterest permitió la detección de degradaciones de rendimiento del 5%.

El monitoreo en tiempo real durante los cambios permite la detección rápida de problemas. Los dashboards de métricas visualizan el estado del sistema. Las reglas de alertas se activan ante anomalías. La agregación de logs centraliza la visibilidad. El rastreo distribuido sigue las solicitudes. El monitoreo sintético valida la funcionalidad. El monitoreo en tiempo real en Datadog detectó problemas en menos de 30 segundos durante los cambios.

Los checkpoints de validación confirman la finalización exitosa de los cambios. Las pruebas de humo verifican la funcionalidad básica. Las pruebas de integración confirman la conectividad. Las pruebas de rendimiento miden el impacto. Los escaneos de seguridad identifican vulnerabilidades. La validación de usuarios confirma la experiencia. Las puertas de validación en Shopify previ

[Contenido truncado para traducción]